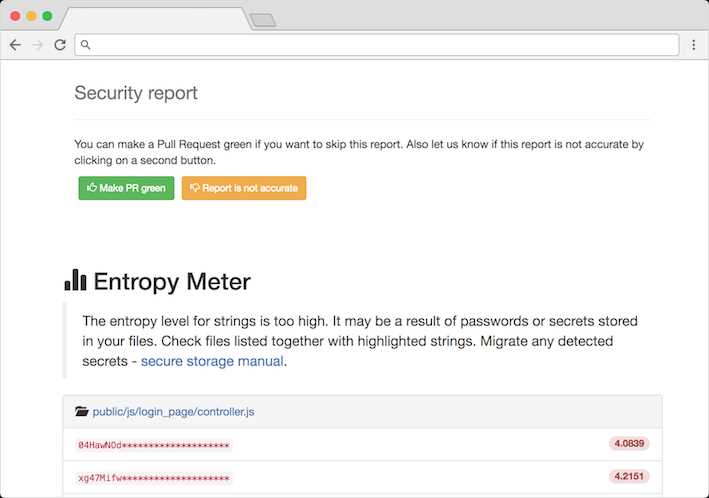

偶然に秘密またはパスワードをリポジトリにコミットできる場合があります。推奨されるベストプラクティスは、秘密をコミットしないことです。これは明らかです。しかし、レビューを待っている大きなマージがあるときは、必ずしもそれほど明白ではありません。このツールを使用すると、プルリクエストを待機し、すべての興味深いファイルをスキャンして、漏洩したシークレットをチェックするWebhookをセットアップできます。PRが更新されるたびに、最新の変更が再スキャンされ、レポートが生成されます。承認アクションと拒否アクションの両方がSlack通知をトリガーし、シークレット検出ルールを改善するか修正するかを許可します。確認レポート(YES):レポートが有効であり、検出された文字列が実際の秘密であると承認します。レポートを拒否(NO):レポートを拒否します。検出されたシークレットは資格情報ではなく、オブジェクト識別子、メッセージ、またはその他の関連しない文字列のみです。誤検出率を改善するのに役立ちます。

カテゴリー

ライセンスのあるすべてのプラットフォームでのRepo-supervisorの代替

0

0

Yelp's detect-secrets

detect-secretsは、コードベース内の秘密を検出する(サプライズ、サプライズ)適切な名前のモジュールです。

0

0

AWS Lab's git-secrets

git-secretsはコミット、コミットメッセージ、および--no-ffマージをスキャンして、gitリポジトリにシークレットが追加されないようにします。

0

0